近日,广东省网络威胁数据联盟监测到一种名为incaseformat的病毒,全国各个区域都出现了被incaseformat病毒删除文件的用户。

一、病毒分析

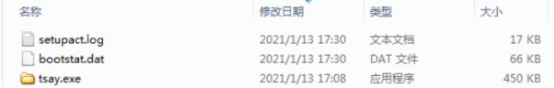

从搜索引擎结果来看,该病毒最早出现时间为 2009 年,主流杀毒软件厂商均将此病毒命名为 Worm.Win32.Autorun,从名称可以判断该病毒为 Windows 平台通过移动介质传播的蠕虫病毒。病毒文件运行后,首先复制自身到 Windows 目录下(C:\windows\tsay.exe),文件图标伪装为文件夹。

经调查,该蠕虫正常情况下表现为文件夹蠕虫,集中爆发是由于病毒代码中内置了部分特殊日期,在匹配到对应日期后会触发蠕虫的删除文件功能,爆发该蠕虫事件的用户感染时间应该早于2021年1月13号,根据分析推测,下次触发删除文件行为的时间约为2021年1月23日和2021年2月4日。

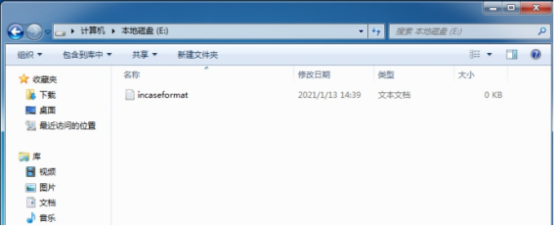

该蠕虫病毒运行后会检测自身执行路径,如在windows目录下则会将其他磁盘的文件进行遍历删除,并留下一个名为incaseformat.log的空文件:

若当前执行路径不在windows目录,则自复制在系统盘的windows目录下,并创建RunOnce注册表值设置开机自启: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\msfsa

值: C:\windows\tsay.ex

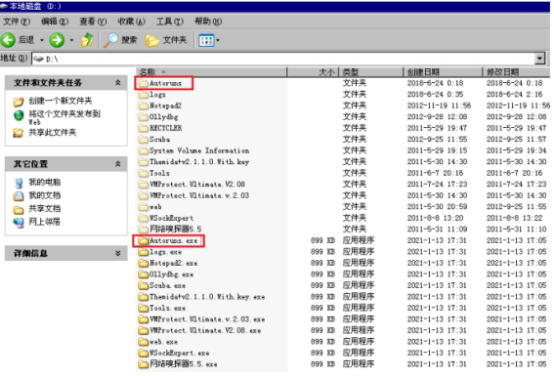

病毒文件将在主机重启后运行,并开始遍历所有非系统分区下目录并设置为隐藏,同时创建同名的病毒文件。

此外还会通过修改注册表,实现不显示隐藏文件及隐藏已知文件类型扩展名,涉及的注册表项包括:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Hidden

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\HideFileExt

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL\checkedvalue

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\HideFileExt\checkedvalue

二、处置建议

若未出现感染现象建议(其他磁盘文件还未被删除):

1、勿随意重启主机,先使用安全软件进行全盘查杀,并开启实时监控等防护功能;

2、不要随意下载安装未知软件,尽量在官方网站进行下载安装;

3、尽量关闭不必要的共享,或设置共享目录为只读模式;

4、严格规范U盘等移动介质的使用,使用前先进行查杀;

5、重要数据做好备份;

若已出现感染现象建议(其他磁盘文件已被删除):

1、使用安全软件进行全盘查杀,清除病毒残留;

2、可尝试使用数据恢复类工具进行恢复,恢复前尽量不要占用被删文件磁盘的空间,由于病毒操作的文件删除并没有直接从磁盘覆盖和抹去数据,可能仍有一定几率进行恢复;

切记对被删除文件的分区执行写操作,以免覆盖原有数据,然后使用常见的数据恢复软件(如:Finaldata、recuva、DiskGenius 等)即可恢复被删除数据

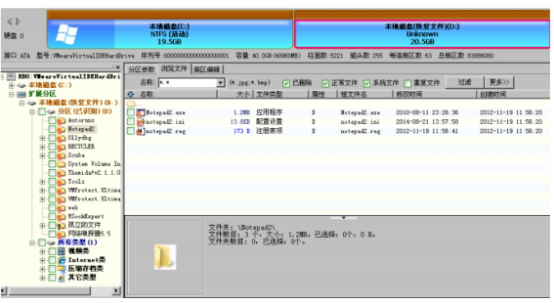

3. 使用R-Studio恢复文件

启动R-Studio,选择要恢复的磁盘,右键点击,打开驱动器文件,右边是可恢复的一些文件数据,勾选要恢复的文件恢复即可。

病毒IOCs(MD5):

915178156C8CAA25B548484C97DD19C1

1B8167DAD9A52FF2BAE287C7950F22B1

4B982FE1558576B420589FAA9D55E81A

6C7620EB4B79D683B1AB60DFC718B552

1071D6D497A10CEF44DB396C07CCDE65

4D898911D30DFC84E17240CB7F41EEB4

A241EBD29F4EBD085EA17EBF1AA0B073

072B293285EBD9A694726E3C17F7EE2F

18FDFBF0A0968261209FCCDB78B31346

3A7E60E18EBDB1E464B92B49DE67EA71

9C518361F49A603DCB5A81686F88C175

643B1F0DC650001A809724F5CAC73DF2

2763FD04051C188E43D221C58163D19B

6B7583B2BEA901DCA32409911D8BC832

228D24FD4164F1CD33D12BCC0FBA477F

40D79E7FA0E094DFE12BA8C09A0BB975

840FCF89689057A49519E4A21D8D6C76

8F0D9B7B14ECC1206F6BB8035562D50F

E73D493CE2F862A5ED0CABC12F4FA646

18E65E2D7312674E7761AC2E025D8140

5D0F56C846AE68C7C287F1E10AF2DA60

967E88DB1A34C8218F2680ECE7AE92AB

F58A24995659FE47036BD867D14336DC

F8C071584C3DB5FA7935FF72FDB10C06

3D3320CDD20ED2478B1E480F07C88472

59353ED914351C52EF7F384EF6B460B3

B428949B532DDD831F28D9C8BF7070E8

28B45E000FB659D869CBCF819EAA2CE8

041F5DE1D3C9F9A3157FFC1D44E03B30

DB9AEC932827916FF1EABF770789FF47

83B0B5DB677D3A3D8DE907F08FC1596A

48D9FD645141D12264589B89D917247E

7B604F7B709B4CBDCFB51D142A0EF760

B831149A1E7532A0D29CD19CC77CFB47

D2849ED1E1C77AC8097ED47468529A45

4D2A68BC8DDB841CA51D62B7848DED24

E1CD4AEBEF5EEDD0620DFAAEDA22A3B5

FFDE81472AF3E62F331B592F409090E8

645E46F582C752AC666CCDC7BF45DFF9

4DE4773A9F9F11645EF107FCB4DA6AF8

3AAC1ED54C7AB8E57DDFE797B3F2875F

02E26B203CB464FC2FDB3CBDC883C0DC

3E6F19307869991543BF1D0E48D00782

7E469C0718E88D405C6A6DC73785ECEE

639EAB4C2EF88A2BA4D9EA58AFE1AAFD

4539C6685942C183DECDC9AC22F8B899

A9F1D8B262CF5F282B53AC3C0F452F62

CDB8E8944DC620B8DDFB6230690838EC

6801F31DF2809700BFF9912AF79E8693

981474337F4DC2F72C0C8DA631CF9344

616CE37655E1F60A290B9C3E55320F9D

6F6A522CEDF53704C21B87058E5688C8

1C30D0AB9E7E72959BB26E41C30D5B66

39F680F89D0066BBA78E0E4A5F61B6C4

F9E8FF93BEA692C0875A09F84998BAF4

74A629796900C418FB77BBF9DD88DD6C

FE1753B4203F39193BC50C1F374C6816